×

Warnung vor aktueller Mail-Angriffswelle

29.09.2020

- Die Angriffe richten sich diesmal auch an relativ kleine Firmen und Einrichtungen, sogar mit bis zu 10 Mitarbeitern.

- Die Angriffs-E-Mails scheinen den echten Mailverkehr täuschend echt nachzuahmen, als ob die Hacker einen Zugriff auf den Mailverkehr der potentiellen Opfer bzw. deren Partnern/Kunden hätten.

- Die Hacker fischen anscheinend zuerst großmaschig möglichst viele potentielle Opfer heraus, um sich dann lohnende Ziele manuell auszusuchen. Solche Opfer werden genauer angeschaut, analysiert und gezielt angegriffen. In zwei Fällen haben sie zum Beispiel auf der Homepage des Unternehmens recherchiert, dort die Namen der Vertriebsmitarbeiter rausgesucht und die über Angriffe gewonnenen echten E-Mails so präpariert, als ob ein Mitarbeiter, den Kollegen im Vertrieb Dokumente zusenden würde.

- Die Wellen sind im Verhältnis zu Massenwellen pro Kunde kleiner aber umso gefährlicher, da nur ein Mitarbeiter reicht, der mit einem falschen Klick auf EMOTET den Angriff startet, um langfristig das ganze Unternehmen lahm zu legen und auch dessen Partner/Kunden aktiv anzugreifen.

- Die Angriffe sind nicht gleichmäßig verteilt, sondern richten sich abwechselnd an verschiedene Branchen wie z.B. zuletzt Bau, Logistik, Gesundheit, Produktion (Glas, Metall) …

Bitte informieren Sie Ihre MitarbeiterInnen und KollegInnen mit Hilfe der Beispiele über mögliche Gefahren im Mailverkehr, da die gefälschten Mails aus dem echten, abgefangenen Mailverkehr abstammen und auf den ersten Blick ziemlich überzeugend aussehen.

Was besonders auffallend ist:

-

Täuschung perfekt

Die Betreffe und Inhalte der Angriffsmails scheinen verstärkt aus dem echten Mailverkehr der angegriffenen Firmen mit deren Kunden/Partnern zu stammen und täuschen perfekt tatsächlich stattfindende Vorgänge vor. Untenstehend ein paar Beispiele aus verschiedenen Branchen, herausgenommen aus dem Mailverkehr, welche in den letzten Tagen herausgefiltert wurden.

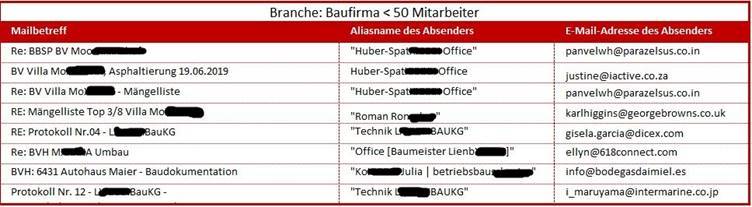

(Bild: Beispielmails zugesandt an einen Kunden aus der Baubranche. Die Betreffe stammen anscheinend aus dem Mailverkehr mit Kunden. Die Aliasnamen sollen vortäuschen, dass die E-Mails von Kunden bzw. von einem anderen Mitarbeiter des Unternehmens stammen.)

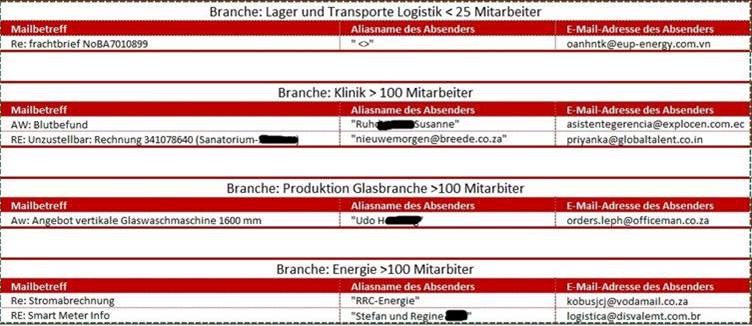

(Bild: Weitere Beispiele aus anderen Branchen mit dem gleichen Prinzip. Die Namen haben wir aus datenschutzrechtlichen Gründen geschwärzt, weil es sich um andere Mitarbeiter bzw. echte Kunden handelt, die für die Täuschung als Alias missbraucht worden sind.)

-

Branchen und Firmengrößen der potentiellen Opfer

Das große Firmen und Konzerne regelmäßig angegriffen werden, sind wir schon alle gewöhnt. Neu ist, das die gezielten Angriffe sich auch auf kleinere KMUs richten, mit weniger als 10-25 Mitarbeiter.

Aktuell registrieren wir die Angriffe auf bestimmte Branchen beinahe ungeachtet der Firmengrößen wie z.B. Bau, Logistik, Produktion oder Gesundheit.

-

„Interne Mails“

Einem E-Mail, das von meinem Arbeitskollegen kommt, vertraut man grundsätzlich. Das machen sich die Angreifer zunutze und verwenden als Absender (Aliasname) die Namen der existierenden Mitarbeiter. Woher wissen sie diese? Entweder durch Hacks oder in einem anderen dokumentierten Fall einfach aus der Homepage des potentiell angegriffenen Unternehmens.

-

Menge der Angriffsmails

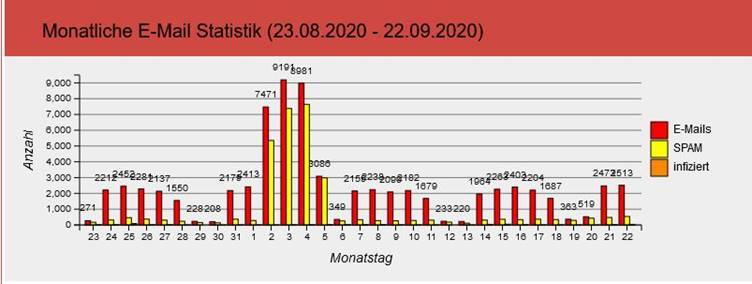

Wir haben zuletzt so um den 01.- 04.09 einige riesige Angriffswellen mit Spam registriert, bis zu zehnmal so viel wie im Normalfall. Diese waren jedoch aus Security-Sicht einfach gestrickt und leicht zum Abwehren.

(Bild: Beispiel des „Peaks“ an Spamangriffen bei einem bestimmten Kunden um den 01.09.2020)

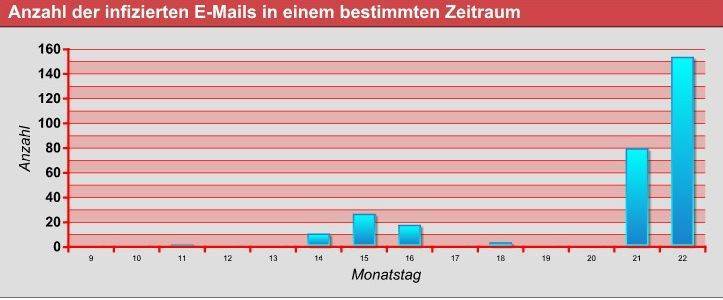

Seither gibt es aber bei manchen Kunden regelmäßig potentiell gefährliche und gezielte Angriffsversuche mit EMOTET, auch wenn die Menge pro Kunde aus Sicht des partikularen Kunden im Verhältnis eher überschaubar ist.

(Bild: Gezielte Angriffe mit EMOTET an denselben Kunden in den letzten Tagen.)

Was User unbedingt wissen müssen:

Die E-Mails der aktuellen Angriffe können täuschend echt ausschauen, als ob jemand gewusst hätte worüber wir mit Kunden/Partner/Kollegen soeben schreiben.

Technische Mittel helfen, aber können vielleicht in einem einzelnen Ausnahmefall versagen. Daher ist es wichtig sich bewusst zu machen, dass nicht alles echt sein muss, was im ersten Moment so wirken mag.

Wichtig!

Bei allen abgefangenen Angriff-Mails, waren die tatsächlichen Mailadressen der Absender „komisch“ bzw. „ungewöhnlich“ und dadurch recht leicht als Betrug zu identifizieren – unbeachtet dessen was Hacker als Absender-Aliasadresse angegeben haben.

Daher ist es heutzutage schon als Pflicht jedes Users zu sehen, zu wissen, wie man beim Bedarf in dem verwendeten Mailprogramm Alias UND E-Mail-Adressen kontrollieren und vergleichen kann.

Für Fragen steht Ihnen

unser Team zur Verfügung

office@siedl.net

+43 2732 71545-0

Unsere Facebook-Seite

Teamviewer Support

Siedl Networks GmbH

Dr.-Franz-Wilhelm-Straße 2

3500 Krems an der Donau

+43 2732 71545-0

office@siedl.net

support@siedl.net

Unsere Bürozeiten:

Montag bis Freitag:

08:00 Uhr - 12:00 Uhr

13:00 Uhr - 16:45 Uhr